Authentifizierung am Active Directory

Dieser Artikel zeigt Ihnen, wie Sie einfach Mailkonten gegen das ActiveDirectory oder LDAP authentifizieren können. Somit können Sie viele Vorteile nutzen, die das Active Directory bietet (z.B. Passwortrichtlinie, etc.).

Hierbei erfolgt lediglich eine Authentifizierung gegen LDAP / ActiveDirectory und keine Synchronisation. Die Synchronisation ist etwas komplexer. Die reine Authentifizierung erfordert keine Addons, Schemas oder Ähnliches.

Dieser Artikel beschreibt beispielhaft die einfachste Methode einer AD-Anbindung mit AXIGEN. Sie erfordert kaum zusätzlichen Aufwand und zeichnet sich durch gute Wartbarkeit hinsichtlich Updates (Windows und AXIGEN) aus.

Ausgangspunkt

Wir gehen davon aus, dass Sie:

- einen fertig installierten AXIGEN-Serve besitzen (Die Screenshots zeigen Version 9, ob Sie Linux oder Windows als Plattform für AXIGEN nutzen ist hierbei egal). Es ist die Lizenzierzung des Clustering / Delegated Administration Plugin erforderlich.

- bereits eine fertig eingerichtete Domäne mit ActiveDirectory besitzen. Die AD-Struktur muss im Netz erreichbar sein. Es muss keine Änderung am AD vorgenommen werden, kein Addon installiert, etc.

- Im Beispiel heißt unsere interne Domäne huestel.local

- Die Mail-Domain heißt ebenso huestel.local und ist bereits in AXIGEN angelegt. Konnten müssen nicht angelegt werden, können aber – siehe hierzu weiter unten.

Einrichtung:

Schritt 1 – Einrichtung des Active Directory Connectors

Wechseln Sie zunächst im Webadmin auf den Bereich “Clustering” und “Clustering Setup”:

Danach fügen Sie im Bereich “LDAP Connectors” einen neuen Connector hinzu:

Bei der Anlage werden Sie gebeten, einige Parameter bereitzustellen.

(Hinweis: Nicht-genannte Parameter können leer bzw. in der Standardeinstellung verbleiben)

- Vergeben Sie zunächst eine Namen für den LDAP-Connector

- Danach Hostname und Port (im Standard 389)

- Als Server Typ wählen Sie Active Directory

Scrollen Sie weiter nach unten und füllen die weiteren Parameter aus:

Die Synchronisationsoptionen können Sie ignorieren, da diese keine Rolle spielen. Wichtig sind die “LDAP Search Parameters“. Geben Sie hierzu einen Benutzer an, der über Zugriffsrechte auf das Active Directory verfügt. In unserem Beispiel is das der Einfachheit halber der Administrator. Besser ist es, einen anderen Benutzer zu verwenden:

Admin DN: CN=Administator,CN=Users,DC=huestel,DC=local

Admin DN Password: <Passwort des Benutzers>

Scrollen Sie weiter nach unten:

Zuletzt müssen Sie noch den den DN angeben, über den die Accounts gefunden werden können:

Account Base DN: CN=Users,DC=huestel,DC=local

Speichern Sie den Connector ab.

Schritt 2: User Map

Hier darf keine User Map angelegt sein, da diese nicht benötigt wird.

Schritt 3 – Authentifizierung einrichten:

Wechseln Sie in den letzten Reiter und wählen dort aus:

- LDAP Bind: Perform

- authentication using: <Wählen Sie den zuvor angelegten Connector>

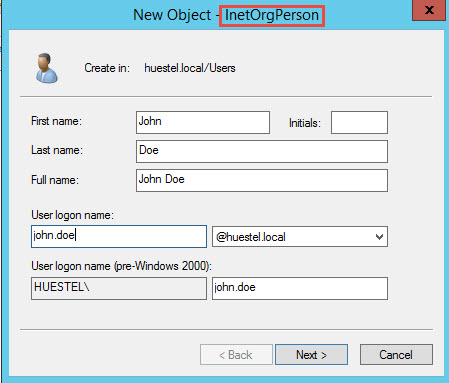

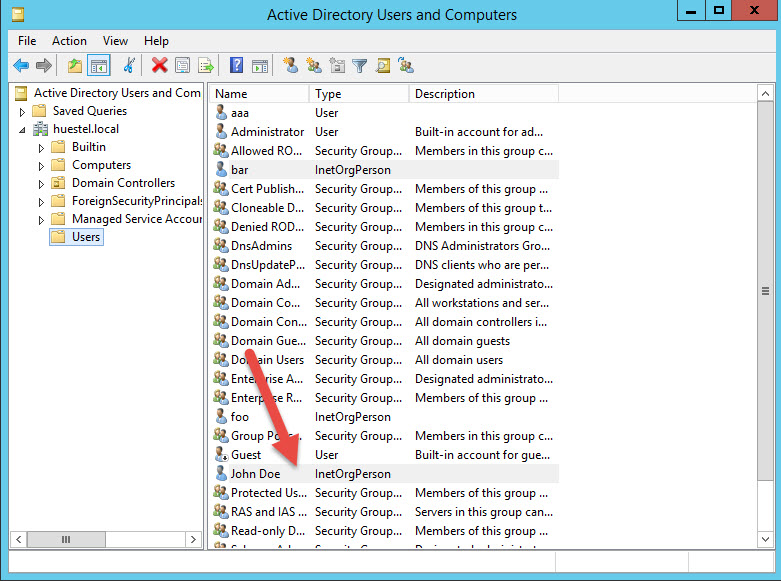

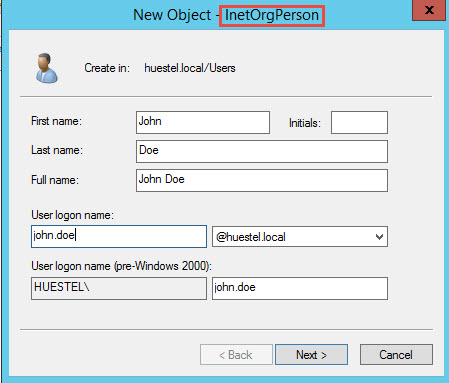

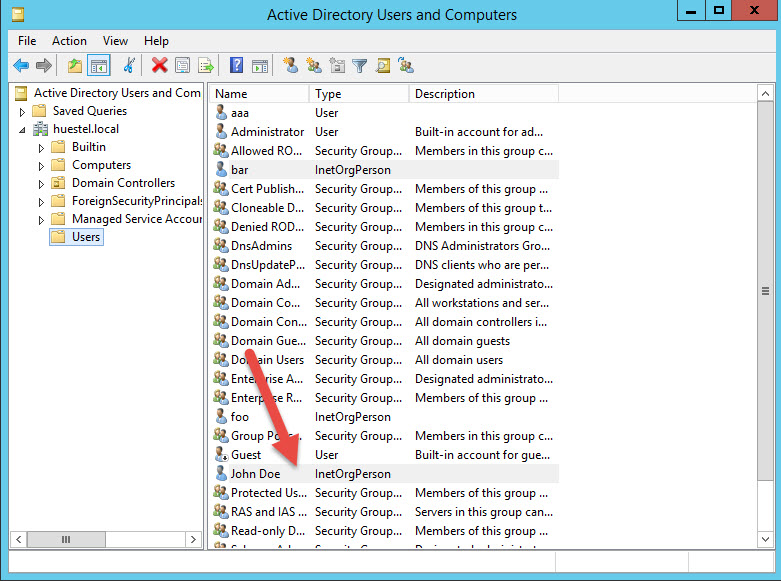

Schritt 4: Active Directory

Die Suche im AD und Authentifizierung von AXIGEN am ActiveDirectory erfolgt über folgende Parameter:

- Benutzername: sAMAccountName (Hinweis: Wenn Sie in Schritt 1 als ServerTyp LDAP auswählen, wird das Feld UID ausgewertet)

- Passwort

- Gruppenzugehörigkeit zu InetOrgPerson

Mechanik:

Wenn man sich nun am AXIGEN anmeldet, laufen im Hintergrund folgende Schritte ab:

- AXIGEN kontaktiert den LDAP/AD-Server über den administrativen DN, der in den “LDAP Search parameters” im LDAP-Connector angegeben wurde

- Wenn der Benutzer nicht im LDAP gefunden wurde, wird die Authentifizierung fehlschlagen, selbst wenn das Konto in AXIGEN existiert

- Wenn der Benutzer nicht im AXIGEN gefunden urde, wird die Authentifizierung ebenfalls fehlschlagen, außer Sie aktivieren die automatische Account-Anlage (siehe nächster Punkt)

- Wenn der Benutzer sowhl im AXIGEN als auch im Active Directory gefunden wurde, dann werden die Zugangsdaten abgeglichen und bei Erfolg der Zugriff gewährt.

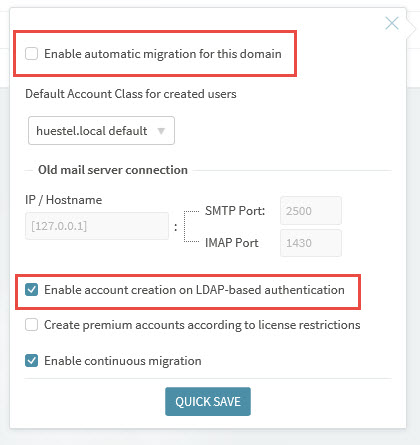

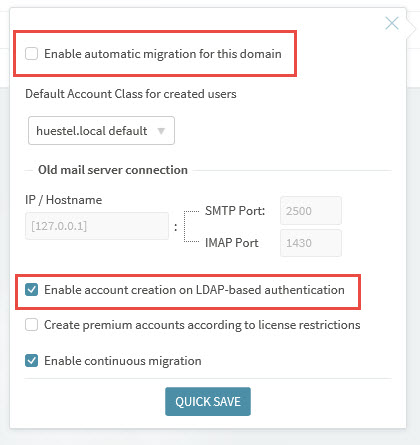

Automatische Account-Anlage in AXIGEN aktivieren:

Im Standard schlägt die Authentifizierung fehl, wenn das Konto in AXIGEN nicht exisitert. Sie können jedoch festlegen, dass im Falle einer positiven Authentifizierung am AD auch das Konto im AXIGEN angelegt wird. Die zugehörigen Standardeinstellungen können z.B. von der Domain geerbt werden. Um die automatische Account-Anlage zu aktivieren, gehen Sie wie folgt vor:

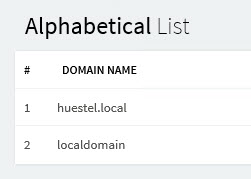

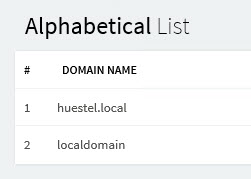

Wechseln Sie im Webadmin auf den Punkt “Automatic Migration”:

Wählen Sie die gewünschte Domain aus:

Haken Sie dort NICHT “Enable automatic migration for this domain an”, aber dafür “Enable account creation on LDAP-based authentication”:

Testlauf:

Wenn Sie sich nun beispielsweise am Webmail anmelden, können Sie im AXIGEN-Log die Authentifizierung nachvollziehen (bitte Log-Level für den Connector erhöhen):

2015-11-01 13:19:41 -0500 16 axisrv USERDB:00000026: >> LDAP search DN='CN=Users,DC=huestel,DC=local' filter='(&(objectClass=user)(|(sAMAccountName=john.doe)(axiAliases=john.doe)))'

2015-11-01 13:19:41 -0500 08 axisrv USERDB:00000026: LDAP search successful.