Immer wieder erhalten wir Kundenanfragen, wie sie ihren Mailserver oder auch einzelne Konten davon auf AXIGEN migrieren können.

Eine Mailbox-Migration sollte bevorzugt über IMAP erfolgen. IMAP ist ein standardisiertes Protokoll. Somit kann sichergestellt werden, dass E-Mails identisch migriert werden und nicht inhaltlich verändert werden.

Für eine generelle Migration bieten sich folgende Möglichkeiten an:

IMAPSize

IMAPSize ist ein Tool mit dem man ein Backup einer Mailbox vom alten Server über IMAP ziehen kannn und dieses wieder auf dem neuen Server zurückspielen.

Natürlich sollte während der Migration sichergestellt werden, dass keine Mails mehr am alten Server ankommen.

Dieses Tool ist Freeware.

Weitere Informationen finden Sie hier: http://www.broobles.com/imapsize/screenshots.php

Fazit: Manueller Aufwand, für wenige Mailboxen empfehlenswert. Man benötigt alle Login-Daten und Passwörter.

MigrationWiz

Wer es komfortabler möchte und keine Angst vor einem Cloudanbieter hat, der kann MigrationWiz verwenden. Dieser Service ist kostenpflichtig und die Migration kostet ca. 10 USD pro Mailbox.

Hierbei muss lediglich ein IMAP-Connector zum Altsystem eingerichtet werden und ein Connector zum Neusystem, ebenfalls über IMAP. Dieser Dienst gleicht dann die Mailbox Schritt für Schritt ab und kopiert sie vom Altsystem zum Neusystem.

Dieser Vorgang kann später wiederholt werden, neue Mails werden erneut abgeglichen, bestehende Übersprungen.

URL: https://www.bittitan.com/products/migrationwiz

Fazit: Es werden auch hier alle Login-Daten benötigt, Daten laufen jedoch über einen Cloudanbieter, sehr komfortabel.

Migration über MailClient

Natürlich können Sie auch Mails über Ihren Mailclient migrieren. Z.B. über Drag&Drop in Thunderbird. Dies ist jedoch sehr aufwendig und fehleranfällig und nur für sehr wenige E-Mails zu empfehlen.

In jedem Fall sollte man niemals eine Mail-Migration über einen .pst Import oder Drag&Drop über Outlook vornehmen. Der Grund ist, dass das .pst Format nicht standardisiert wird. Die Mails innerhalb eines .pst Files haben Outlook-Spezifische Flags, die das Neusystem ggf. nicht versteht.

Mühelose, automatische Migration mit AXIGEN

Die oben genannten Schritte sind nicht besonders komfortabel. Das haben wir erkannt und in AXIGEN schon vor vielen Jahren einen Mechanismus zur automatischen Migration eingebaut.

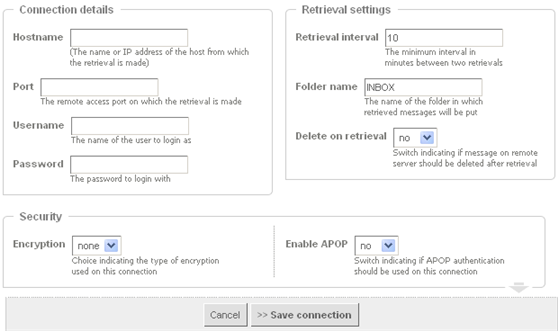

AXIGEN bietet eine sogenannte AutoMigration an. Hierbei kann AXIGEN so konfiguriert werden, dass bei der ersten Anmeldung am Neusystem (=AXIGEN) alle Mails über IMAP vom Altsystem kopiert werden.

Wie funktioniert die Automigration?

Die AutoMigration kann pro Domain aktiviert werden. Sobald sich ein Benutzer am Neusystem anmeldet (egal ob WebMail, POP3 oder IMAP), prüft AXIGEN ob dieses Konto bereit lokal existiert.

Falls ja, wird nichts weiter unternommen und die lokale Mailbox geöffnet.

Falls das Konto noch nicht lokal existiert, versucht AXIGEN sich mit den angegebenen Zugangsdaten sich am Altsystem über IMAP anzumelden. Gelingt dies, so wird das Konto wird automatisch mit dem identischen Passwort in AXIGEN angelegt.

Zeitgleich beginnt im Hintergrund die Mailbox-Migration über IMAP aus dem Altsystem. So werden alle Mails Schritt für Schritt auf das Neusystem migriert. Automatisch und ohne weitere Interaktion.

Der Clou ist, dass das auch auf SMTP-Seite berücksichtigt wird. Existiert der Account lokal auf AXIGEN noch nicht (da sich der Benutzer noch nicht angemeldet hat), wird die Mail über SMTP noch an den alten Server ausgeliefert. Somit kann der Benutzer seine Mails noch am Altsystem erhalten, sobald er sich am Neusystem anmeldet, wird seine Mailbox automatisch migriert.

Wenn viele Mailboxen migriert werden müssen (z.B. bei ISPs), ist dies sehr komfortabel, da so eine weiche Migration vorgenommen werden kann. Konten werden umgezogen, sobald sich ein Benutzer anmeldet. Somit muss keine Downtime in Kauf genommen werden. Darüber hinaus kann somit der neue Server direkt in Betrieb genommen werden.

Wir haben schon zahlreiche Plattformen nach AXIGEN migriert. Exchange, Kerio, Zarafa, Zimbra, IpSwitch Mail, Dovecot, etc.

Es gibt auch komplizierte Migrationsszenarien, bei dem z.B. Formate konvertiert werden müssen, Benutzernamen umformatiert, etc. Sofern Sie Hilfe bei einer Migration benötigen (auch außerhalb von AXIGEN), kontaktieren Sie uns!